脅威インテリジェンスとは、サイバー攻撃などの脅威に対し先制して防御策を構築するための情報収集や分析を行うプロセスのことです。

脅威インテリジェンスを導入することで、脅威の早期検知、素早い対応、サービスのセキュリティ向上をなどのメリットを期待することができます。

しかし具体的には、どのようなものなのか、どのように導入すればよいのかわからないという方も多いのではないでしょうか。

そこで本記事では、脅威インテリジェンスの基礎や、メリット・デメリット、具体的な利用例、導入ステップ、導入における課題と対策などの情報を一挙に紹介します。

脅威インテリジェンスの導入をご検討中の方は、ぜひご一読ください。

目次

脅威インテリジェンスとは

脅威インテリジェンスは、サイバーセキュリティやその他のセキュリティ脅威に対する先制的な防御策を構築するために、多様な情報源から情報を収集し、分析する重要なプロセスです。

この情報に基づいて、組織は潜在的な脅威を事前に識別し、適切な対応策を迅速に講じることが可能となります。

なぜ脅威インテリジェンスが現代のビジネス環境で重要なのか

脅威インテリジェンスが極めて重要である理由は、今日のビジネス環境がデジタル化し、それに伴うリスクも大きくなっているからです。

サイバー攻撃はより洗練され、予測が難しくなっています。

企業が直面するデータ漏洩やシステムへの不正アクセスなどのインシデントは、組織の財務に深刻な打撃を与え、その評判を著しく損なう可能性があります。

脅威インテリジェンスを利用することで、これらのリスクに対して効果的な盾を構築し、組織を保護することができるのです。

脅威インテリジェンスに注目度が高まっている3つの理由

脅威インテリジェンスが注目されている主要な理由は、デジタル化が進む中でサイバーセキュリティが重要な戦略要素となっており、その有効性が認識されているからです。

ここでは、特に重要な3つの理由を詳しく解説します。

1.デジタル化が加速している

企業がデジタル化を進める中で、ビジネスプロセスがオンラインに移行し、データがクラウドに保存されるようになりました。

この転換により、サイバー攻撃の機会が増加し、企業は新たな脅威に直面しています。

脅威インテリジェンスは、これらの脅威を特定し、未然に防ぐための情報を提供することで、組織のセキュリティ対策を効果的に支援します。

2.サイバー攻撃が進化している

サイバー攻撃は日々進化しており、その手法も高度化しています。

例えば、ランサムウェア、フィッシング、ソーシャルエンジニアリングなど、さまざまな攻撃が発展を遂げています。

脅威インテリジェンスは、これらの進化する脅威を追跡し、最新の攻撃トレンドや脆弱性を理解する上で不可欠です。

これにより、企業は適切な対策を迅速に施し、損害を防ぐことが可能です。

参考:【2024年最新版】サイバー攻撃対策ソフトおすすめ27選を比較!選び方も紹介│LISKUL

3.法規制とコンプライアンスの要求が増加している

多くの国ではデータ保護規制が厳格化されており、GDPRやCCPAなどの法律が企業に対してセキュリティ対策の強化を義務付けています。

脅威インテリジェンスを活用することで、企業はこれらの規制要件を遵守しやすくなります。

また、潜在的なセキュリティ違反を事前に特定し、対応することで、罰金や訴訟のリスクを減少させることができます。

参考:コンプライアンス対策で実施すべき12の項目を優先順位順に解説│LISKUL

GDPRとは?今すぐ対応すべき企業と最低限実施すべき5つの対策│LISKUL

脅威インテリジェンスの種類3つ

脅威インテリジェンスは多様な形態で提供され、各種類は特定のニーズや目的に応じて異なる洞察を提供します。

ここでは、一般的に利用される脅威インテリジェンスの3つの種類について説明します。

1.戦略的脅威インテリジェンス

戦略的脅威インテリジェンスは、長期的な視点からサイバーセキュリティの脅威を分析し、組織の政策や戦略の策定を支援します。

この種類のインテリジェンスは、業界のトレンド、国家主導のサイバー活動、テクノロジーの進化とそのセキュリティへの影響など、幅広い情報を取り扱います。

戦略的脅威インテリジェンスは主に、高度な意思決定者によって利用され、企業のリスク管理や長期的なセキュリティ計画の立案に寄与します。

2.戦術的脅威インテリジェンス

戦術的脅威インテリジェンスは、具体的な攻撃の手法、手順、使用されているツールに焦点を当て、日々のセキュリティオペレーションに役立てます。

この情報は、セキュリティチームが直面する即時の脅威に対処するために具体的なガイダンスを提供します。

例えば、新しいマルウェアの署名、攻撃パターン、悪意のあるIPアドレスなどが含まれます。

戦術的脅威インテリジェンスにより、セキュリティチームは迅速かつ効果的に脅威に反応し、対策を講じることができます。

3.技術的脅威インテリジェンス

技術的脅威インテリジェンスは、具体的なセキュリティインシデントや脅威の技術的詳細に深く掘り下げます。

これには、脆弱性の具体的な詳細、攻撃ベクトル、対策技術などが含まれます。

技術的脅威インテリジェンスは、セキュリティ専門家が脅威の性質を理解し、適切な防御策を設計するのに役立ちます。

また、この情報は、システムのパッチ適用やセキュリティ設定の最適化に直接的な影響を及ぼし、組織の防御力を具体的に強化する手段として活用されます。

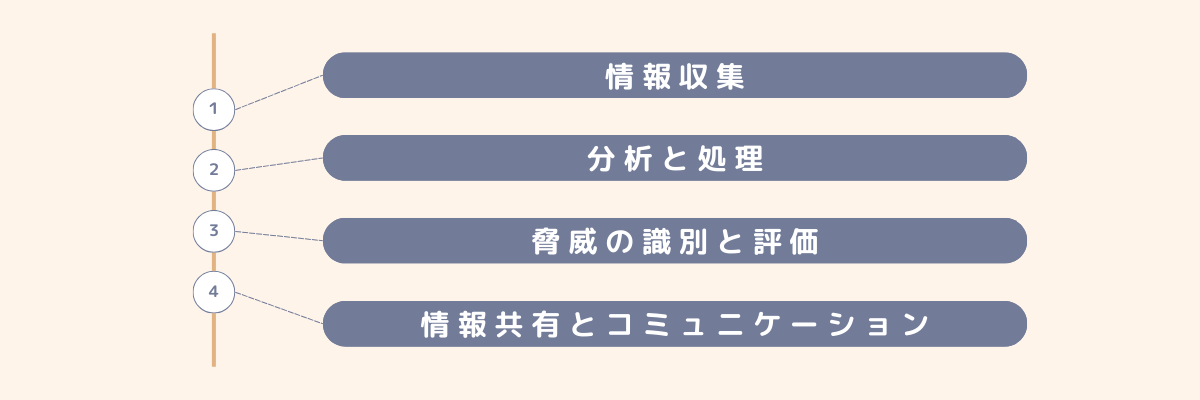

脅威インテリジェンスの基本プロセス4ステップ

次に、脅威インテリジェンス4つの基本プロセスをご紹介します。

1.情報収集

脅威インテリジェンスの最初のステップは情報収集です。

このプロセスには、インターネット上のオープンソース情報、ダークWeb、業界の情報共有フォーラム、ソーシャルメディア、および人的ネットワークからのデータ収集が含まれます。

情報収集の目的は、攻撃者の戦略や動機、使用されているツール、および新たな脅威の動向を理解することです。

この段階で得られる情報は、企業が直面する潜在的なリスクを明らかにし、対策を立てる基盤を築きます。

効果的な情報収集は、多岐にわたるソースからのデータを組み合わせ、リアルタイムで更新される情報を活用することが鍵となります。

2.分析と処理

収集した情報を分析し、有用な脅威インテリジェンスに加工するのが次のステップです。

この段階では、情報の正確性と信頼性を評価し、関連性のあるデータを抽出します。

分析プロセスは、単なるデータの集積ではなく、それを解釈し、組織の具体的なセキュリティ要件に合わせた洞察を提供する作業です。

このためには、技術的なスキルとともに、業界特有の知識が求められます。

また、機械学習などの先進的な技術を利用することで、大量のデータから有意義な情報を迅速に抽出することが可能になります。

3.脅威の識別と評価

分析された情報から具体的な脅威を識別し、それらのリスクを評価することが重要です。

このプロセスでは、各脅威の発生確率とその影響を考慮に入れ、どの脅威が優先的に対処すべきかを決定します。

評価は、組織がリソースを効率的に配分し、最も危険性の高い脅威から保護するために役立ちます。

リスク評価は、組織のセキュリティポリシーと緊密に連携し、適切な防御策の策定に不可欠な情報を提供します。

4.情報共有とコミュニケーション

最後の重要な要素は、情報の共有とコミュニケーションです。

脅威インテリジェンスの成果は、組織内外の関係者と共有することで、その効果が最大化されます。

内部では、異なる部門間での情報共有がセキュリティ対策の一貫性と即時性を保証します。

外部に対しては、他の組織や業界団体との情報共有が、新たな脅威への対応を共同で行うことを可能にし、全体のセキュリティ水準を向上させます。

このような協力体制は、サイバーセキュリティの強化だけでなく、業界全体のベストプラクティスの確立に寄与します。

脅威インテリジェンスを導入する3つのメリット

脅威インテリジェンスの導入には、組織のセキュリティ体制を大幅に向上させる以下のようなメリットがあります。

1.事前にアラートを上げることで迅速な対応が可能になる

脅威インテリジェンスは、未知の脅威や既知の脅威の新たなバリエーションに対して事前にアラートを上げることが可能です。

これにより、攻撃が成功する前に迅速な対策を講じることができ、潜在的な損害を最小限に抑えることが可能になります。

2.リスクを効率的に管理できる

組織は脅威インテリジェンスを利用して、セキュリティの脆弱性を特定し、リスクを効率的に管理できます。

これにより、リソースを最も必要とされるエリアに集中させることができ、全体的なセキュリティの効果を高めることができます。

3. コンプライアンスや規制への対策を強化できる

多くの業界では、特定のセキュリティ基準や規制の遵守が求められています。

脅威インテリジェンスを活用することで、これらの要件を満たすための情報とリソースを提供し、遵守プロセスを容易にします。

脅威インテリジェンスを導入する3つのデメリット

一方で、脅威インテリジェンスの導入はいくつかのデメリットも伴います。

1.準備・運用の資金と専門知識が必要となる

脅威インテリジェンスプラットフォームの導入には、初期設置費用や維持費、専門的な知識を持つスタッフの確保など、相当な投資が必要です。

特に小規模な組織にとっては、費用対効果を慎重に評価する必要があります。

2.誤報を発する可能性がある

脅威インテリジェンスシステムは完璧ではなく、誤報を発する可能性があります。

誤報が多いと、チームの時間とリソースが無駄に消費され、真の脅威への対応が遅れる原因となることがあります。

3.技術知識の継続的なアップデートが求められる

脅威インテリジェンスシステムの導入と維持には、技術的な複雑性が伴います。

適切な導入と効果的な管理には、高度な技術知識と定期的なトレーニングが必要とされるため、運用の難しさが増すことがあります。

脅威インテリジェンスの具体的な利用例8つ

次に、脅威インテリジェンスを導入することで、具体的にどのようなことが可能となるのかを紹介します。

1.リアルタイムでの攻撃検出

脅威インテリジェンスは、リアルタイムでの脅威検出に非常に効果的です。

サイバー攻撃、特にフィッシングやランサムウェアなどの即時性が求められる脅威に対して、速やかに警告を発し対処を可能にします。

これにより、攻撃が成功する前に適切な防御措置を講じることができます。

2.疑わしい通信の追跡と分析

組織内のネットワークやシステム間での疑わしい通信パターンを識別することも、脅威インテリジェンスの重要な機能です。

不審な通信を追跡し、それが悪意のある行為に関連している可能性がある場合には、迅速に対応を行い、被害の拡大を防ぎます。

3.脅威情報の共有

脅威インテリジェンスは、異なる組織や業界間での脅威情報の共有を促進します。

例えば、同業他社が遭遇した特定のサイバー攻撃の情報が共有されることで、他の企業も同様の攻撃から身を守ることができます。

情報共有によって、業界全体のセキュリティレベルが向上します。

4.セキュリティ違反の事後分析

攻撃が発生した後、脅威インテリジェンスを使用してその原因を迅速に特定し、どのように対処すればよいかを分析することが可能です。

事後分析を行うことで、将来的な攻撃を防ぐための対策を強化し、似たような攻撃に対する予防措置を講じることができます。

5.法規制遵守とリスク評価

特定の業界においては、法的な要求に応じたセキュリティ対策が必須とされます。

脅威インテリジェンスを活用することで、これらの法規制遵守状況を評価し、リスクが高いエリアを特定して改善措置を行うことができます。

6.最新の脅威情報を基に従業員のセキュリティ意識を向上

脅威インテリジェンスを活用して、従業員向けのセキュリティトレーニングプログラムを設計することができます。

最新の脅威情報を基にしたトレーニングは、従業員がリアルな脅威を理解し、適切な対応を行えるようにするための効果的な手段です。

7.プロダクトやサービスの改善

開発中または既存のプロダクトに対して、脅威インテリジェンスを用いてセキュリティ評価を行うことができます。

これにより、製品自体のセキュリティ強化や顧客への安全なサービス提供が可能になります。

8.インシデント対応の自動化

脅威インテリジェンスは、インシデント対応プロセスの自動化にも利用されます。

脅威を検出した際に自動的に対応措置を起動し、人手による介入を必要としないシステムを構築することが可能です。

これにより、対応時間を短縮し、効率を向上させることができます。

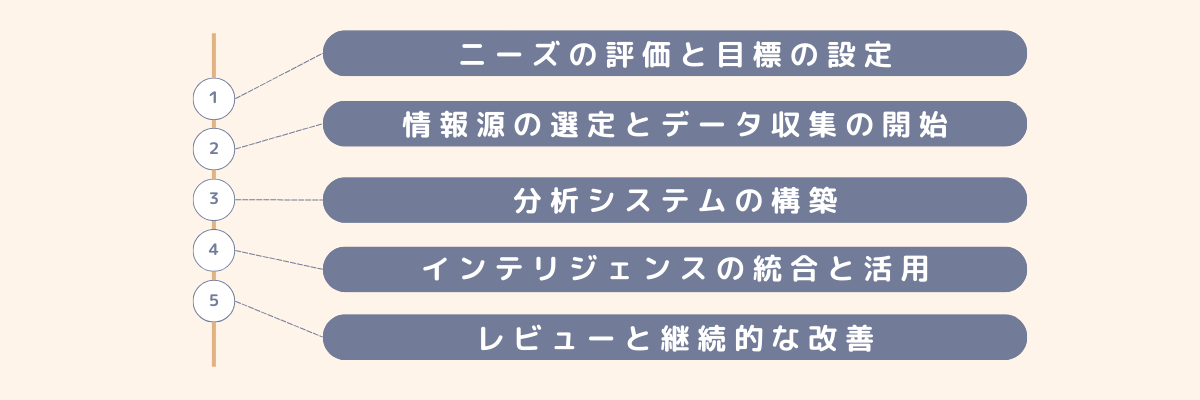

脅威インテリジェンスを導入するステップ5つ

組織がサイバー脅威に効果的に対抗するためには、脅威インテリジェンスの導入が不可欠です。

ここでは、脅威インテリジェンスを導入するためのステップを明確にし、それぞれの段階で何を行うべきかを具体的に説明します。

1.ニーズの評価と目標の設定

脅威インテリジェンスの導入を始める最初のステップは、自組織のセキュリティニーズを評価し、具体的な目標を設定することです。

この段階で、どの種類の脅威が最も関連性が高いのか、どのセキュリティ体制が現在存在しているかを把握します。

また、どの情報が必要か、どのようにその情報を活用するかを決定することが重要です。

目標を明確にすることで、後のステップにおける方針と優先順位が定まります。

2.情報源の選定とデータ収集の開始

次に、有効な情報源を選定し、データ収集を開始します。

情報源には、オープンソースインテリジェンス、商用の脅威インテリジェンスサービス、業界団体や政府機関からの情報が含まれることがあります。

各情報源の信頼性と関連性を評価し、組織のセキュリティポリシーに最も適合するものを選びます。

データの収集は自動化ツールを用いることで効率化が可能です。

3.分析システムの構築

収集した情報を分析し、実際の脅威インテリジェンスに変換するためのシステムを構築します。

このステップでは、データ分析ツールや専門スキルを有する人材が必要です。

情報を分析することで、具体的な脅威を識別し、対策を立てるための洞察を提供します。

また、この段階で脆弱性評価やリスク評価を行うことも重要です。

4.インテリジェンスの統合と活用

分析された脅威インテリジェンスを組織のセキュリティプロセスとシステムに統合します。

これには、既存のセキュリティソリューションへのフィードバックの提供や、防御策の調整が含まれます。

脅威インテリジェンスの活用により、予防措置を講じたり、迅速な対応を行うためのアラートシステムを設定します。

5.レビューと継続的な改善

脅威インテリジェンスのプログラムは定期的にレビューし、必要に応じて改善を行います。

このプロセスには、成果の評価、新たな脅威に対する対応の更新、技術の進化に合わせた調整が含まれます。

継続的な改善は、脅威インテリジェンスが常に最新の状況に対応し、最高のパフォーマンスを維持するために不可欠です。

脅威インテリジェンスの導入における3つの課題と解決策

次に、脅威インテリジェンスの導入におけるよくある3つの課題と解決策を紹介します。

1.情報過多によりリスクを見逃す

脅威インテリジェンスの情報量が膨大で、重要な情報を見逃すリスクがあります。

これを予防するためには、情報フィルタリングと優先順位付けのためのツールとプロセスを導入することが効果的です。

自動化されたデータ分析ツールを使用して、情報を管理し、重要な警告やインサイトに焦点を当てることができます。

2.重要でないイベントを脅威と識別してしまう

誤報(False Positives)は、重要でないイベントを誤って脅威として識別し、リソースの無駄遣いや注意の散漫を招くことがあります。

誤報のリスクを最小限に抑えるためには、アラートの設定を精密に調整し、連続的にアラートシステムの見直しを行う必要があります。

また、人工知能や機械学習技術を活用して、アラートの精度を向上させることも有効です。

3.プライバシー問題

脅威インテリジェンスを収集・分析する過程で、顧客や従業員の個人情報が不適切に扱われるリスクが存在します。

プライバシーの保護を確実に行うためには、データ保護規制(例えばGDPRやその他の地域のデータ保護法)に厳密に従い、適切なデータ管理プロトコルとプライバシーポリシーを策定・実施する必要があります。

データの最小化、暗号化、アクセス制御の強化が推奨されます。

主要な脅威インテリジェンスプラットフォーム3種

最後に、脅威インテリジェンスを導入する際の代表的なプラットフォームを3つご紹介します。

1.Recorded Future

Recorded Futureは、リアルタイムでの脅威分析と包括的な脅威インテリジェンスを提供することで知られています。

このプラットフォームは、オープンソース情報、ダークWeb、サイバー攻撃のデータを分析し、その結果を直感的なインターフェースで提供します。

Recorded Futureの強みは、機械学習を活用した分析能力にあり、ユーザーにタイムリーかつ精度の高い情報を提供します。

参考:Recorded Future(レコーデッドフューチャー) | 脅威インテリジェンスで攻撃を予測

2.CrowdStrike Falcon X

CrowdStrike Falcon Xは、自動化された脅威インテリジェンスを提供し、即時の脅威分析と対策を可能にするプラットフォームです。

このシステムは、クラウドベースであり、グローバルな脅威データとユーザー固有のデータを組み合わせることで、個々の企業にカスタマイズされた保護を提供します。

Falcon Xは特に、迅速なインシデントレスポンスと広範な脅威データベースで評価されています。

参考:脅威インテリジェンス(Intelligence/Sandbox) – セキュリティ事業 – マクニカ

3.IBM X-Force

IBM X-Forceは、包括的な脅威インテリジェンスとリサーチサービスを提供するプラットフォームです。

このプラットフォームは、数十年にわたるセキュリティ研究と広範なグローバルネットワークから得たデータを活用して、先進的な脅威予測と対策を行います。

X-Forceは特に、業界固有のリスク分析とカスタマイズされた脅威対策の提供に優れています。

脅威インテリジェンスに関するよくあるご質問

脅威インテリジェンスでお悩みの方に役立つQ&Aをまとめています。

Q.脅威インテリジェンスの情報収集の方法は?

A.脅威インテリジェンスの情報収集は、オープンソースやクローズドソース、業界内での情報共有など、複数のデータソースを組み合わせて行われます。これにより、幅広い脅威情報が集約され、分析されます。

Q.どの業種が脅威インテリジェンスを重点活用すべきですか?

A.脅威インテリジェンスは業種を問わずに活用できますが、金融業界、製造業、政府機関など、サイバー攻撃のリスクが高い業種では特に重要です。高度なセキュリティ体制が求められる業種において、早期警戒システムとして重要な役割を果たします。

Q.脅威インテリジェンスとサイバーセキュリティの違いは?

A.脅威インテリジェンスは、外部からの脅威に関する情報を集め、分析するプロセスです。一方、サイバーセキュリティは、ネットワークやデータの防御を目的とした対策や技術を指します。脅威インテリジェンスはサイバーセキュリティを強化する手段の一つです。

Q.脅威インテリジェンスの活用で最も期待できる成果は?

A.最大の成果は、脅威を早期に検知して、セキュリティ体制を強化することで被害を未然に防ぐことです。また、過去の攻撃パターンを学習し、今後の攻撃に備えることもできます。

Q.脅威インテリジェンスの精度を高めるためには?

A.精度を高めるためには、多様な情報源から脅威情報を収集し、定期的な分析と評価を行うことが重要です。また、フィードバックループを活用して、常に最新の脅威情報を反映することも必要です。

まとめ

本記事では、脅威インテリジェンスの基礎や、メリット・デメリット、具体的な利用例、導入ステップ、導入における課題と対策などの情報を紹介しました。

脅威インテリジェンスとは、サイバーセキュリティ上のリスクに迅速かつ効果的に対処するための情報収集と分析のプロセスです。

デジタル化が進む現代において、サイバーセキュリティは組織の持続可能性に不可欠な要素であり、脅威インテリジェンスはその強化に欠かせないツールです。

リアルタイムでの攻撃検出から、インシデント対応の自動化、法規制遵守の支援に至るまで、脅威インテリジェンスは多岐にわたるシナリオでその価値を発揮します。

また、脅威インテリジェンス導入のよくある課題としては、情報過多によるリスクを見逃したり、重要でないイベントをリスクとして識別してしまうといったことも起きうるので注意しましょう。

脅威インテリジェンスの導入を検討する際には、これらの情報を参考に、組織のセキュリティ体制を一層堅固なものにしていただければと思います。