IaC(Infrastructure as Code)とは、サーバーやネットワークなどのインフラ設定をコードで定義し、自動で環境を構築・変更できる仕組みです。

インフラをコードで扱うことで、手作業による設定ミスを減らしながら構築時間を短縮し、品質と再現性を高めることが期待できます。さらに、バージョン管理や自動テストを行いやすくなるため、ガバナンスやセキュリティ面でも効果を発揮します。

しかし、IaCにはプログラミング知識の習得や設計ルールの整備が必要となるため、導入初期の学習コストが高い点や、誤ったコードが瞬時に全環境へ反映されるリスクがあるなど、注意が必要です。

そこで本記事では、IaCの基礎や注目される背景、活用シーン、主要ツールの比較、導入ステップ、よくある課題と対処法までを一挙に解説します。

インフラ運用の効率化やクラウド活用を検討している方は、ぜひ最後までご覧ください。

目次

IaC(Infrastructure as Code)とは

インフラ構成や運用手順をソースコードとして扱い、自動化された仕組みでサーバーやネットワークを素早く再現・変更できる手法がIaC(Infrastructure as Code)です。

コード化により環境構築を「人の手作業」ではなく「ソフトウェアの実行」に置き換えるため、設定ミスを抑えつつスピードと再現性を確保できます。

参考:AIガバナンスとは?企業がいま整えるべき体制と導入方法を解説|LISKUL

AIセキュリティとは?AIを活用したセキュリティ対策の基礎と実践|LISKUL

IaCの定義

IaCはクラウドやオンプレミスを問わず、インフラをプログラム可能な資産として扱う考え方です。

サーバー台数やスペック、ネットワーク設定、アクセス権限といった情報をYAMLやJSONなどの構成ファイル、あるいは一般的なプログラミング言語で明示的に記述し、ツールが読み取って環境を構築・更新します。

結果として、インフラはソフトウェア開発と同じバージョン管理やレビューのプロセスに載せられるようになります。

従来のスクリプト管理との違い

従来のシェルスクリプトや手順書は「手順を順番に実行して環境を作る」命令型のアプローチが中心でした。

一方IaCは「最終的にこうなっていてほしい」という状態を宣言し、ツールが現在との差分を自動で調整する宣言型が主流です。

そのため、同じコードを繰り返し適用しても結果がブレにくく、構成変更を安全にロールバックすることも容易になります。

宣言型と命令型アプローチ

IaCツールには、宣言型(例:Terraform、CloudFormation)と命令型(例:Ansible、Pulumi)の二つのスタイルがあります。

宣言型は「あるべき姿」を記述し、ツールが差分を解決します。命令型は手順を明示するため柔軟性が高く、手順単位で結果を確認しやすい点が特徴です。

プロジェクト規模やチームのスキルセットに応じて適切なスタイルを選択することが導入成功の鍵となります。

IaCが注目される背景にある3つの要因

IaCが注目される理由には以下の3つが挙げられます。

- クラウド環境の拡大で構成管理が複雑化した

- ソフトウェア開発の高速化に合わせてインフラも迅速に変化させる必要が出てきた

- 監査やセキュリティ要件をコードで担保する動きが強まった

従来の手動運用ではこれらの課題に対応しきれず、企業は自動化と統制を同時に実現できるIaCに期待を寄せているのです。

1.クラウド・マルチクラウド普及

パブリッククラウドの利用が一般化し、複数クラウドを組み合わせるマルチクラウド構成も増えています。

リソースを素早く増減できる一方、環境数が急増し、設定の抜け漏れや構成ドリフトが起こりやすくなりました。

IaCであれば構成をコードとして一元管理でき、同じコードを再適用するだけで意図した状態を維持できるため、スケールにともなう運用負荷を抑えられます。

2.DevOps/CI/CDの加速

開発チームは短いサイクルでアプリケーションをリリースするようになり、インフラも同じ速度で更新することが求められています。

IaCをCI/CDパイプラインに組み込めば、アプリの変更と同時にインフラを自動で整合させることができます。

この仕組みにより、開発と運用の連携が円滑になり、リリースまでのリードタイムを短縮できます。

3.ガバナンス・コンプライアンス要求の強化

データ保護規制や社内セキュリティポリシーが厳格化し、インフラ変更の履歴を正確に追跡する体制が欠かせなくなりました。

IaCでは構成ファイルそのものが証跡となり、Gitなどでバージョン管理することで「いつ」「誰が」「何を」変更したかを簡単に確認できます。

また、ポリシー違反を自動で検出するルールをコードに組み込めるため、統制を保ちながら運用を効率化できる点が評価されています。

IaCでできること・活用シーン5つ

IaCを導入すると、インフラをコードで管理できるため以下のようなメリットが生まれます。

- 環境を素早く複製できる

- 構成の差分を自動で反映できる

- 統一されたセキュリティ基準を保ちながら拡張できる

ここでは、非エンジニアの方でもイメージしやすい具体的な活用シーンを5つご紹介します。

1.テスト・ステージング環境の即時構築

開発プロジェクトでは、新機能を確認するためにテスト環境やステージング環境を何度も作成・破棄します。

IaCを使えば、あらかじめ用意したテンプレートを実行するだけで数分~数十分で必要な環境を立ち上げられます。手作業による設定漏れがなくなり、テスト結果の再現性も高まります。

2.災害復旧(DR)と環境再現性の向上

システム障害や災害が発生した際、IaCのコードを用いて別リージョンや別クラウドに環境を再構築すれば、ダウンタイムを最小化できます。

従来は手順書をもとに復旧作業を行うため時間がかかっていましたが、IaCに切り替えることで自動復旧フローをCI/CDパイプラインに組み込むことも可能です。

3.マルチクラウド/マルチアカウントの統合管理

複数のクラウドサービスを利用していると、アカウントやリージョンごとに設定が分散し、管理が煩雑になりがちです。

IaCはクラウド横断で同じ記述スタイルを適用できるツール(例:Terraform)が多く、環境ごとの差異をコードで吸収できます。

その結果、統一ポリシーの適用やコスト最適化を組織横断で進めやすくなります。

4.セキュリティとガバナンスの自動適用

セキュリティとガバナンスの自動適用の実現には、セキュリティグループの設定やIAM権限の最小化など、守るべきルールをIaCに組み込むことが有効です。

さらに、静的解析ツールを実行すれば、コードレビュー時点で潜在的なリスクを検知できるため、監査対応の負荷を大幅に軽減できます。

参考:AI倫理とは?企業が今すぐ押さえるべき課題・ガイドラインと実践方法|LISKUL

5.CI/CDパイプラインとの連携による継続的デリバリー

アプリケーションのビルド・テスト・デプロイと同じパイプラインでインフラの更新を行うことで、アプリの新機能とインフラ変更を同じタイミングでリリースできます。

これにより、開発と運用の調整コストが下がり、リリース頻度を高めながら品質を維持できるようになります。

IaCのメリット4つ

IaCを採用すると、インフラ構築と運用をコード化して自動化できるため、業務効率・品質・スピード・統制の四つの観点で大きな効果を期待できます。

本章では、ビジネスインパクトを実感しやすい代表的なメリットを4つ紹介します。

1.工数削減とコスト最適化

手作業で行っていたサーバー設定やネットワーク構築をコードに置き換えることで、作業時間を大幅に短縮できます。

人件費だけでなく、設定ミスによるやり直しコストも削減できるため、運用コスト全体を抑えられます。

また、再利用可能なテンプレートを整備すれば、新規プロジェクトごとの初期構築費用も低減します。

2.品質と再現性の向上

コードはバージョン管理システムで一元管理できるため、変更履歴を追跡しながら安全にアップデートできます。

同じコードを何度適用しても結果がブレないため、テスト環境と本番環境の構成差異を緩和しやすく、リリース後の不具合を未然に防げます。

3.デリバリー速度の向上

CI/CDパイプラインにIaCを組み込むことで、アプリケーションの新機能と同時にインフラも自動更新できます。

インフラ担当と開発担当が互いの手順を待つ必要がなくなるため、リードタイムが短縮され、市場投入までのスピードが向上します。

4.ガバナンス・セキュリティの強化

構成ファイル自体が監査証跡となり、「誰が」「いつ」「何を」変更したかを即座に確認できます。

さらに、ポリシーをコードに落とし込んでおけば、環境構築時に自動でセキュリティ基準を適用できるため、社内外のコンプライアンス要求にも対応しやすくなります。

IaCのデメリット5つ

IaCは効率化と品質向上に寄与しますが、学習コストや設計の複雑さ、ツール選定の難しさといった導入ハードルを無視できません。さらに、コード化された設定はメリットと裏腹にミスが瞬時に全環境へ波及するという潜在的なリスクも抱えています。

本章では、導入前に把握しておきたい代表的なデメリットを5つ紹介します。

1.スキル習得と組織文化への壁

IaCを扱うにはインフラ知識に加えて、GitやCI/CD、プログラミング言語への理解が求められます。学習コストが高くなり、導入が進まないケースがあります。

また、レビュー文化を根付かせるなど開発プロセス寄りの文化変革も必要です。

2.初期設計とテンプレート整備の難易度

コード化の範囲やファイル構成、モジュール分割の方針を誤ると後から修正が困難になります。

テンプレートや変数の標準化に時間を要し、プロジェクトの初動が遅れる点は無視できません。

3.設定ミスが大規模に拡散するリスク

IaCは同じコードを複数環境へ一括適用できる反面、誤った設定も一瞬で広がります。レビューとテストの自動化を怠ると、影響範囲が従来より広くなる点に注意が必要です。

4.ツール乱立による運用負荷

Terraform、Pulumi、AnsibleなどIaCツールは多岐にわたり、マルチクラウド環境では組み合わせも複雑になります。習熟や保守の負担が増大しやすいです。

5.コストの見えづらさと過剰リソース

IaCは環境を簡単に複製できるため、開発者が気軽にテスト環境を増やし、使い終わっても削除し忘れるケースが起こりがちです。結果としてコストが膨らみ、「自動化したのにコスト削減につながらない」という事態を招く可能性があります。

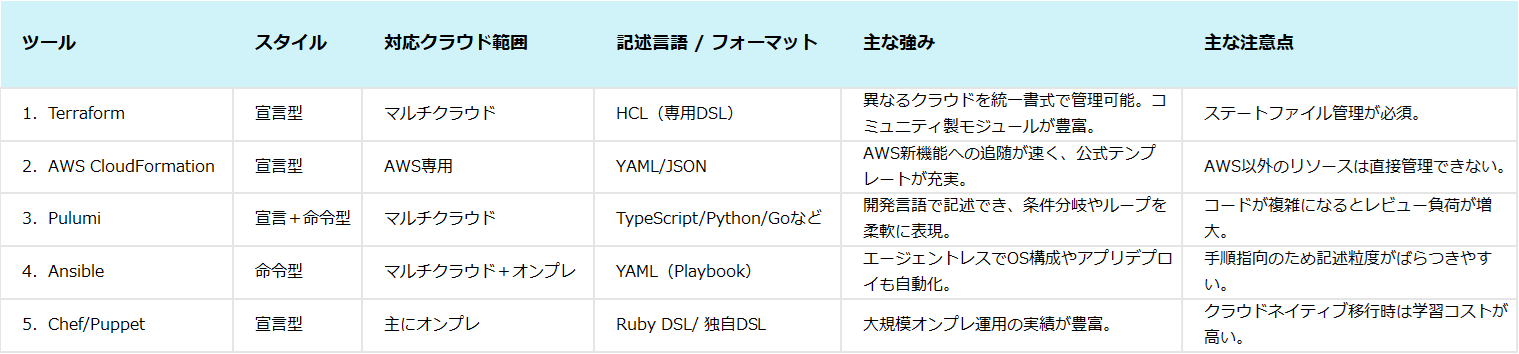

主要IaCツール5選

IaCツールは「どのクラウドを対象にするか」「宣言型か命令型か」「言語の自由度」「学習コスト」という観点で大きく性格が分かれます。

本章では5つの主要ツールを取り上げ、それぞれの強みと留意点について説明します。自社の環境規模やチームスキルに照らして選ぶことで、導入効果を最大化できます。

1.Terraform

HashiCorpが提供する宣言型ツールで、マルチクラウドを一貫した書式で管理できる点が最大の特徴です。

クラウド固有リソースを抽象化しているため、AWS・Azure・GCPを横断した環境展開が容易です。モジュール単位で再利用できる構造が整っており、コミュニティ製のモジュールも豊富に公開されています。

一方、状態を保持する「ステートファイル」の取り扱いには運用上の注意が必要です。

参考:Terraform

2.AWS CloudFormation

AWS専用の宣言型ツールで、公式テンプレートを活用しながらサービスの新機能をいち早くコード化できる点が強みです。

依存関係を自動解決するため、スタック単位でのロールバックが簡単に行えます。加えて、AWSの権限管理(IAM)と統合されているため、ガバナンス要件をAWS内で完結させたい組織に適しています。

ただし、AWS以外のクラウドやオンプレミスリソースは直接管理できないため、マルチクラウド戦略との相性は限定的です。

3.Pulumi

宣言型と命令型のハイブリッドに位置づけられ、TypeScript、Python、Goなど汎用プログラミング言語でインフラを記述できます。

既存の開発チームが使い慣れた言語とIDEでIaCを扱えるため、学習壁を低く抑えられます。

コード中で条件分岐やループを自由に組める一方、実行パスが複雑化するとレビューコストが高くなる点には注意が必要です。

参考:Pulumi

4.Ansible

エージェントレスで動作し、Playbook(YAMLファイル)に手順を記述する命令型ツールです。OS構成だけでなくアプリケーションのデプロイや設定変更もまとめて自動化できます。

宣言型ツールと比べて比較的柔軟ですが、「完了した状態」より「実行手順」を意識しやすく、記述の粒度が統一されないとメンテナンスが煩雑になりがちです。

参考:Ansible

5.Chef/Puppet

両ツールとも構成管理の先駆けとして広く利用されてきました。大規模オンプレミス環境で実績がありますが、クラウドネイティブ時代の運用手法との相性やコミュニティ活発度を考慮すると、採用局面は限定されつつあります。

選定時のチェックポイント

クラウドを横断的に管理したい場合はTerraform、AWSに特化して深く統合したい場合はCloudFormation、開発者が慣れた言語で表現したい場合はPulumiが候補となります。

サーバー構成変更やアプリ配置もまとめて自動化したいときはAnsibleが有力です。

オンプレ主体で既存Chef/Puppet資産がある場合は、それらを段階的にIaCへ取り込む移行プランを検討してください。

IaCを導入する方法5ステップ

IaCの導入は「小さく始めて成功パターンを作り、その後標準化と自動化を強化しながら全社展開する」という段階的アプローチが最も確実です。

本章では、準備から運用改善までの流れを5つのステップに分けて説明します。

1.現状の課題と目標を定義する

最初に、自社インフラのボトルネックやミスが起きやすい領域を洗い出し、IaCによって解決したい具体的な目標を設定します。測定可能な指標を掲げると、導入効果を評価しやすくなります。

経営層や関連部署の合意形成も、この段階で進めておくと後工程が円滑です。

2.パイロットプロジェクトで検証する

全社導入に先立ち、小規模かつリスクの低いシステムを選び、IaCツールを実際に適用します。

パイロットでは、手動手順書とIaCの結果を比較し、構築時間・ミス削減効果・運用負荷を計測します。

ここで得られた成功パターンや課題をドキュメント化しておくことが、次のステップでの標準化に直結します。

3.コード標準とリポジトリを整備する

パイロットの成果をもとに、変数の命名規則やディレクトリ構造、モジュールの粒度といったコード標準を策定します。

Gitリポジトリ上でブランチ運用やレビュー手順を統一し、CIで静的解析ツールを実行する仕組みを組み込みます。「誰が書いても同じ品質」を目指すことが重要です。

4.CI/CDパイプラインへ統合する

次に、アプリケーションのビルド・テスト・デプロイと同じパイプラインにIaCを組み込みます。

コードがマージされるたびに自動で環境が構築・更新されるため、開発と運用の連携が密になります。自動承認フローを設けることで、ガバナンスとスピードを両立できます。

5.組織全体へ展開し運用を継続改善する

パイプラインが安定したら、対象システムを段階的に広げ、最終的に全社インフラをIaCで管理します。

展開フェーズでは、定期的なコードレビュー会やベストプラクティス共有会を開き、ノウハウを横展開すると同時に、運用コストやクラウド費用のモニタリングも強化します。テンプレートやルールを随時アップデートし、成熟度を高め続けます。

よくある課題と対処法

IaCでは「ヒューマンエラーがコード経由で拡散しやすい」「ツール運用が煩雑になりやすい」「運用コストが見えにくい」といった課題が発生しがちです。プロセスと仕組みを整えることで防止・緩和できます。

ここでは現場でよく挙がる5つの課題と実践的な対処法を紹介します。

課題1.コードレビュー体制の不足

Pull Request(PR)を経ずにコードが本番へ反映されると、誤設定が一気に広がるリスクがあります。PRを必須とするとともに、レビュー担当者をローテーションし、静的解析ツールでポリシー違反を自動検出する仕組みを組み込みましょう。

課題2.ステートファイルの競合・破損

Terraformなど宣言型ツールではステートファイルが単一障害点になることがあります。リモートバックエンドでのロック機能とバージョン管理を有効化し、バックアップを定期取得します。

課題3.既存運用手順との二重管理

手作業の手順書とIaCが並存すると、どちらが最新なのか判別しづらくなります。Single Source of Truthと定め、手順書には「コードの実行方法」だけを残す方針へ切り替えましょう。

課題4.クラウド費用のスパイク

IaCにより環境を容易に複製できる半面、使い終わった環境が放置されるとコストが膨らみます。自動削除するジョブをCI/CDに組み込み、無駄な支出を抑制します。

課題5.ドキュメント整備の遅延

実装が先行し、READMEや設計書の整備が後回しになると、新規メンバーのキャッチアップに時間がかかります。ドキュメント更新を含むことをマージ要件にし、コードとドキュメントを同じリポジトリで管理します。

IaCに関するよくある誤解5つ

最後に、IaCに関するよくある誤解を5つ紹介します。

誤解1.ツールを導入すれば即座に自動化が完了する

IaCツールを導入するだけでは自動化は完結しません。コード標準の整備やレビュー体制、CI/CDへの統合といった運用プロセスを合わせて構築することで初めて効果が出ます。

ツール選定と並行して、チームのワークフローを整える計画が欠かせません。

誤解2.IaCはクラウド環境にしか適用できない

オンプレミスやハイブリッド環境でもIaCは活用できます。たとえばVMwareやベアメタルサーバーをAPI経由で操作できるツールも登場しています。

インフラがコードで制御できるかどうかが鍵であり、クラウド利用の有無は採否の決定打ではありません。

誤解3.コード化すればセキュリティ設定も自動で安全になる

コードにセキュリティポリシーを落とし込めば統制は強化できますが、ルール設定を誤ればリスクも同じ速度で拡散します。

静的解析や自動テストをCIパイプラインに組み込み、コードレビューでポリシーの漏れをチェックする仕組みが必要です。

誤解4.すべての環境を一気にIaCへ置き換えるべき

影響範囲が大きい本番環境をいきなりすべてコード化すると、想定外の障害が生じる恐れがあります。

前章で示したとおり、低リスクのパイロット環境から開始し、段階的に移行することでトラブルを最小限に抑えられます。

誤解5.IaCを導入すれば運用担当は不要になる

IaCは定型作業を削減しますが、コード設計やレビュー、パイプライン保守など新しい運用タスクが生まれます。

インフラ運用担当は不要になるわけではなく、役割が「手作業」から「自動化の設計・改善」へシフトする点を理解することが重要です。

まとめ

本記事では、IaC(Infrastructure as Code)の概要、注目される背景、活用シーン、メリットとデメリット、主要ツールの比較、導入手順、よくある課題と対処法について一挙に解説しました。

IaCとは、インフラ構成と運用手順をコード化し、自動で環境を再現・変更できる仕組みです。

クラウドの普及やDevOps文化の拡大により、環境の増減が激しくなる中で「素早く・安全に・再現性高く」インフラを扱える点が大きな利点といえます。

テスト環境の即時構築や災害復旧の自動化、マルチクラウド管理の統合など、IaCは多様なシーンで効果を発揮します。

さらに、工数削減・品質向上・デリバリー速度の加速・ガバナンス強化といった複数のビジネス価値を同時に狙えるのも魅力です。

一方で、学習コストの高さや設計ミスの波及、ツール乱立などの課題も存在します。

導入時は、パイロットプロジェクトで成功パターンを確立し、コード標準やレビュー体制、CI/CD統合を段階的に整備していくことが成功への近道となります。

「まずは小さく始めて成果を定量化し、標準化と自動化を全社に横展開する」というステップで進めれば、IaCはインフラ運用の効率化とビジネススピード向上に大きく貢献します。

インフラ管理に課題を感じている方は、ぜひ検証プロジェクトから着手してみてはいかがでしょうか。