企業にとって、Webサイトの改ざんや個人情報への不正アクセスなど「サイバー攻撃」の被害にあうことは信用問題にかかわります。そのため、アプリケーションを不正アクセスから守ってくれる「WAF」の導入は欠かせません。

この記事では、WAF・ファイアウォール(FW)・IPS / IDSの基本や種類別の違いなどを詳しく解説していきます。ネットワーク攻撃の種別も紹介するので、ぜひセキュリティ対策の参考にしてください。

WAF(ワフ)とは?

「WAF(ワフ)」とは、Web Application Firewallの略称で、アプリケーションの脆弱性を狙った攻撃を防ぐセキュリティシステムのことです。外部からの不審なアクセスを監視し、ネットワークを介した不正を防止します。

WAFの運用例

- TwitterやFacebookなどのSNS

- ヤフー・楽天・Amazon などのネットショッピングサイト

- ロリポップ、エックスサーバーなどのレンタルサーバー

外部アプリケーションによる不正ログイン問題は、企業が無視できないレベルになってきました。WAFは、不正ログインなどのセキュリティ問題に対し、アプリケーションレベルのセキュリティ対策を施します。

WAF・ファイアウォール(FW)・IPS / IDSの違い

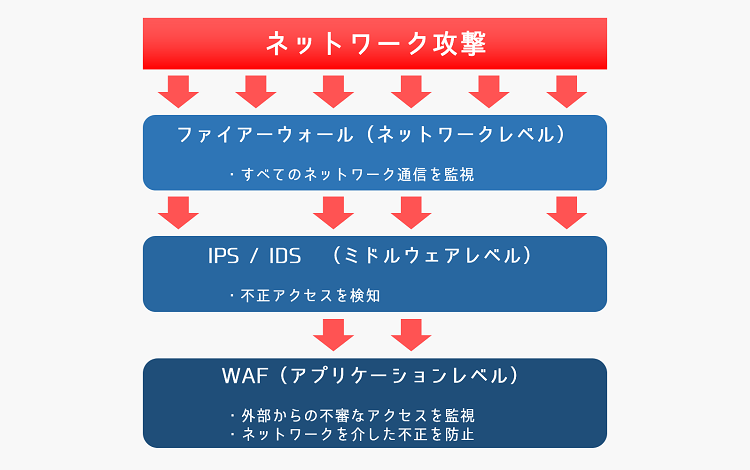

ネットワークセキュリティには、WAFのほかに、「ファイアウォール(FW)」「IPS / IDS」というシステムがあります。それぞれの違いを理解して、自社に合ったセキュリティシステムを構築することが重要です。

WAF・ファイアウォール(FW)・IPS / IDSの関係

WAF・ファイアウォール(FW)・IPS / IDSは、どれも担当する持ち場が異なります。それぞれのセキュリティの適用範囲は、以下の通りです。

- ファイアウォール(FW):ネットワークレベル。

- IPS / IDS:サーバーやOSなどのミドルウェアレベル。

- WAF:アプリケーションレベル。

WAF・ファイアウォール(FW)・IPS / IDSは全て、ネットワークセキュリティを向上させるための重要なファクターです。それぞれが役割を補うことで、全体のセキュリティレベルを向上させます。

ファイアウォール(FW)とは

ファイアウォール(FW)とは、すべてのネットワーク通信を監視するセキュリティシステムです。ネットワーク通信に利用するポートを制御し、全ての不正アクセスを防止します。不正アクセスなら内部からのアクセスもブロック可能です。

ファイアウォールの種類

- パケットフィルタリング型:パケットに含まれる情報をもとに制御する

- アプリケーションゲートウェイ型:プロキシサーバーなどのアプリケーションを制御する

IPS / IDSとは

IPS / IDSとは、「Instrusion Detection System」や「Intrusion Detection and Protection System」の略称で、サーバーやOSなどのミドルウェアを対象にしたセキュリティシステムのことです。ファイアウォールとWAFの中間に位置し、広い防御範囲を駆使して不正アクセスを検知します。

WAFの種類

WAFには、アプライアンス型・ソフトウェア型・クラウド型などがあります。ここでは、3種類のWAFについて解説していきます。

1.アプライアンス型WAF

アプライアンス型は、ベンダーが提供する専用サーバーをネットワーク上に設置するWAFで、サーバーの台数や環境に左右されない点が特長です。ただし、ハードウェアの購入代金・ネットワークの初期設定など、運用コストが高くなります。

メリット

サーバーの台数や環境に左右されない

デメリット

運用コストが高い、導入が長期化する場合がある

こんな企業におすすめ

人員やセキュリティ対策に十分な予算を確保できる企業

2.ソフトウェア型WAF

ソフトウェア型は、ベンダーが提供するWAFソフトウェアをインストールして運用するWAFです。ハードウェアを購入する必要もなく導入も簡単ですが、サーバーごとにインストールするため、サーバーの台数が多いとコストがかかります。

メリット

導入コストが安い

デメリット

サーバー台数が多いとコストがかさむ

こんな企業におすすめ

導入コストをなるべく抑えつつ、自社でWAFを運用したい企業

3.クラウド型WAF

クラウド型は、クラウド上で動作するWAFです。ベンダーが提供するWAFサービスを利用するため、導入・運用コストがかかりません。契約料を支払うことで、日々の運用やアップデートの対応など、WAF業務を外注化できます。

メリット

導入・運用コストが少なく、自社で運用する必要がない

デメリット

セキュリティがベンダーに左右されるためカスタマイズ性がない

こんな企業におすすめ

WAF業務を外注したい企業

WAFの導入効果

WAFは、不正アクセスの特徴を保存した定義ファイルを元に、サーバー間を行き交う通信内容を監視します。アプリケーションレベルで利用できるので、複数のWebアプリケーションのセキュリティレベルを均質化するのにも役立ちます。それぞれのアプリケーションの脆弱性に対する漏れをなくし、ばらつきをなくすのが目的です。

また、WAFは、脆弱性を解消するのではなく、脆弱性を利用した攻撃を防止できるため、セキュリティの即効性が高いのが特徴です。パッチ修正をすぐに適用できないWebアプリケーションなどでは、応急処置として重宝するでしょう。

WAFの導入を検討している方は、以下記事もあわせてチェックしてみてください。

参考:おすすめWAF製品比較15選|選び方や各製品の導入実績・サポート体制などを紹介!

具体例|WAFの導入効果

- 不正な挙動が見られた場合、通信を遮断する

- 脆弱性が発見されても即座に対応できる

- 脆弱性を解消しなくても不正アクセスをブロックできるため、修正に時間をかけられる

- 問題の原因究明が早く、解決までの時間を短縮できる

- セキュリティレベルの均質化が可能

サイバー攻撃増に伴い、WAFの重要度は増している

サイバー攻撃は高度化しており、WAFの注目度も増しています。ここでは、サイバー攻撃のおもな手法である、「クロスサイトスクリプティング(XSS)」と「SQLインジェクション」について解説していきます。

クロスサイトスクリプティング(XSS)

「クロスサイトスクリプティング」とは、悪意のあるスクリプトを実行させることにより、問題のあるページに移動させユーザーに危害を与える攻撃手法です。Twitterや掲示板など、ユーザーがコンテンツを投稿していく動的サイトなどで使われています。

具体例|クロスサイトスクリプティングによるサイバー攻撃

- 脆弱性のある企業サイトの問い合わせフォームから悪意のあるスクリプトを投稿し、ホームページを改ざんする

- スクリプトを実行したユーザーのCookieを読み取り、個人情報を取得する

- 脆弱性の高い企業のスクリプトリンクを掲示板に貼り、掲示板利用者に実行させる

過去にはYoutubeを狙った攻撃などもあり、クロスサイトスクリプティングの虚弱性が指摘されました。

詳しくはこちらをご覧ください。

参考:クロスサイトスクリプティングとは?仕組みと事例から考える対策|サイバーセキュリティ.com

SQLインジェクション

「SQLインジェクション」は、データベースを操作する言語であるSQL(Structured Query Language) を利用して、顧客情報を盗み取る攻撃手法です。ユーザーIDやパスワードなどのログイン情報を入力するページで、悪意のあるSQL言語を送信し、データベースに不正アクセスします。データベース上のファイルを不正に操作できるため、ホームページの改ざんも簡単におこなえます。

SQL命令文を無効にする「エスケープ処理」を施せば回避できますが、アプリケーションの動作検証に時間がかかるので、WAFとの併用が有効です。(参考:【国内最高セキュリティ”AAAis”取得】ハイセキュリティなファイル転送サービス「クリプト便」)

WAFに関するよくあるご質問

WAFの導入を検討中の方に役立つQ&Aをまとめています。

Q.WAFとファイアウォールの違いは何ですか?

A.WAFはアプリケーション層の攻撃を防ぐのに対し、ファイアウォールはネットワーク層で通信を制御して外部からの不正アクセスを防ぎます。

Q.WAFはどのような攻撃を防げますか?

A.クロスサイトスクリプティング(XSS)やSQLインジェクションなど、Webアプリケーションの脆弱性を狙った攻撃を防ぎます。

Q.WAFは内部からの攻撃にも対応できますか?

A.WAFは主に外部からの攻撃に対応しますが、内部からの攻撃も一定の範囲で検知・防御できることがあります。

Q.WAFとIPS/IDSの違いは何ですか?

A.WAFはアプリケーション層を保護し、IPS/IDSはサーバーやミドルウェアなどのミドルレイヤーを監視・防御します。

Q.WAFの導入にはどれくらいコストがかかりますか?

A.WAFの導入コストは種類によって異なります。クラウド型なら月数万円程度から、アプライアンス型は数百万円以上になる場合があります。詳細はサービス提供元をご確認ください。

まとめ

WAF(ワフ)は、アプリケーションの脆弱性を利用した攻撃を防ぐために開発されたセキュリティシステムです。適用範囲が異なるセキュリティシステムである、ファイアウォール(FW)・IPS / IDSとバランスよく組み合わせることで、高度なセキュリティが実現できます。

また、サイバー攻撃のクロスサイトスクリプティングやSQLインジェクションなど、ファイアウォール(FW)やIPS / IDSで対応できない脅威も、WAFによる排除が可能です。

導入する際は、アプライアンス型・ソフトウェア型・クラウド型それぞれのメリット・デメリットを把握して、最適なものを選びましょう。

参考にした記事

WAFとは | ファイアウォールやIPS / IDSとの違いと関係性・仕組みや導入方法|ボクシルマガジン

ファイアウォールとは | セキュリティ基礎知識・仕組み・種類を初心者向けに解説|ボクシルマガジン

WAFとは? その意味と企業ホームページのセキュリティへのメリットを簡単に解説!|おりこうブログDS

クラウド型WAFとアプライアンス型WAFの違い|CyberSecurityTIMES

クロスサイトスクリプティングのセキュリティ対策とは?|CyberSecurityTIMES

SQLインジェクション攻撃への対策|脆弱性を悪用する仕組みと具体例|McAfee Blog