クラウドサービスやWebアプリケーションは業務を効率化している便利なツールですが、セキュリティを万全にするため、必ずIDパスワードの設定が必要になります。

使用するシステムやアプリケーションが増えると、IDパスワードの管理が煩雑になり、かえって不正アクセスやハッキングの標的になってしまうことも。こういった問題を解決してくれるのが、今回紹介するシングルサインオン(SSO)です。

シングルサインオン(SSO)は、1度ログインするだけで複数のサービスの利用が可能になる仕組みです。本記事では、シングルサインオン(SSO)の概要やメリット、導入のポイントについて解説します。

目次

シングルサインオン(SSO)の意味とは?

シングルサインオンとは、一度の認証で複数のシステムを利用できるようになる仕組みのことを指します。通常、システムやアプリケーションを利用する場合は、システムごとにユーザー認証を行う必要があり、どうしても運用負荷が高くなってしまいます。そのため、IDパスワードを忘れたり、覚えやすいものにしてハッキングされたりといったセキュリティリスクが発生します。

シングルサインオンを使えば、1つのIDパスワードで複数のシステムにログインできるため、アカウントの運用の負荷軽減を実現できます。

シングルサインオン(SSO)に関連する重要な概念

シングルサインオンの解説の前に、シングルサインオンを理解するうえで外せない「認証」と「認可」の違いについておさらいします。

認証と認可の違い

認証とは、利用者の本人確認を行う手続きのことを指します。なぜ認証を行う必要があるのかというと、他のユーザーのなりすましによる不正利用を防ぐためです。認証の方法を示す代表例としては、パスワード認証や生体認証などがあります。

一方、認可は、特定の条件下であるものを利用可能にする権限を付与する手続きのことを指します。認可されたユーザーは、それぞれ定められたルールの範囲内でシステムを利用できます。わかりやすい例としては、Googleドキュメントの閲覧権限や編集権限の付与などが挙げられます。

シングルサインオン(SSO)とケルベロス認証の違い

シングルサインオンで使用する認証方式にケルベロス認証があります。両者とも、IDとパスワードを入力したら、それ以降は入力不要でシステムを利用できる点で同じですが、他のシングルサインオン(SSO)と異なり、チケットを発行し認証を行うという特徴があります。

この認証方式は Microsoft の Active Directory などで広く使用されています。 Active Directory では、ドメインコントローラーが認証されたユーザにチケットを発行し、このチケットを使用してファイルサーバなどのドメイン内の他のサービスが使用できます。都度IDやパスワードのデータを送受信することなく、チケットで認証できるため、IDやパスワードの情報漏洩のリスクが低いとされています。

シングルサインオン(SSO)の認証方式・仕組みの種類について

シングルサインオンの認証方式・仕組みの種類は、全部で5つ存在します。

代理認証方式(代行認証方式)

代理認証方式とは、ユーザーの代わりに処理を行うエージェントが、ログイン情報を入力する認証方式です。

シングルサインオンの対象となるシステムの制限が少なく、レガシーシステムでも対応が可能です。また、アプリケーションサーバの改修も不要などのメリットも存在します。ただし、専用のエージェントを端末に導入する必要があるほか、アカウント情報が格納されているデータベースへ接続可能な環境を構築しなければいけません。

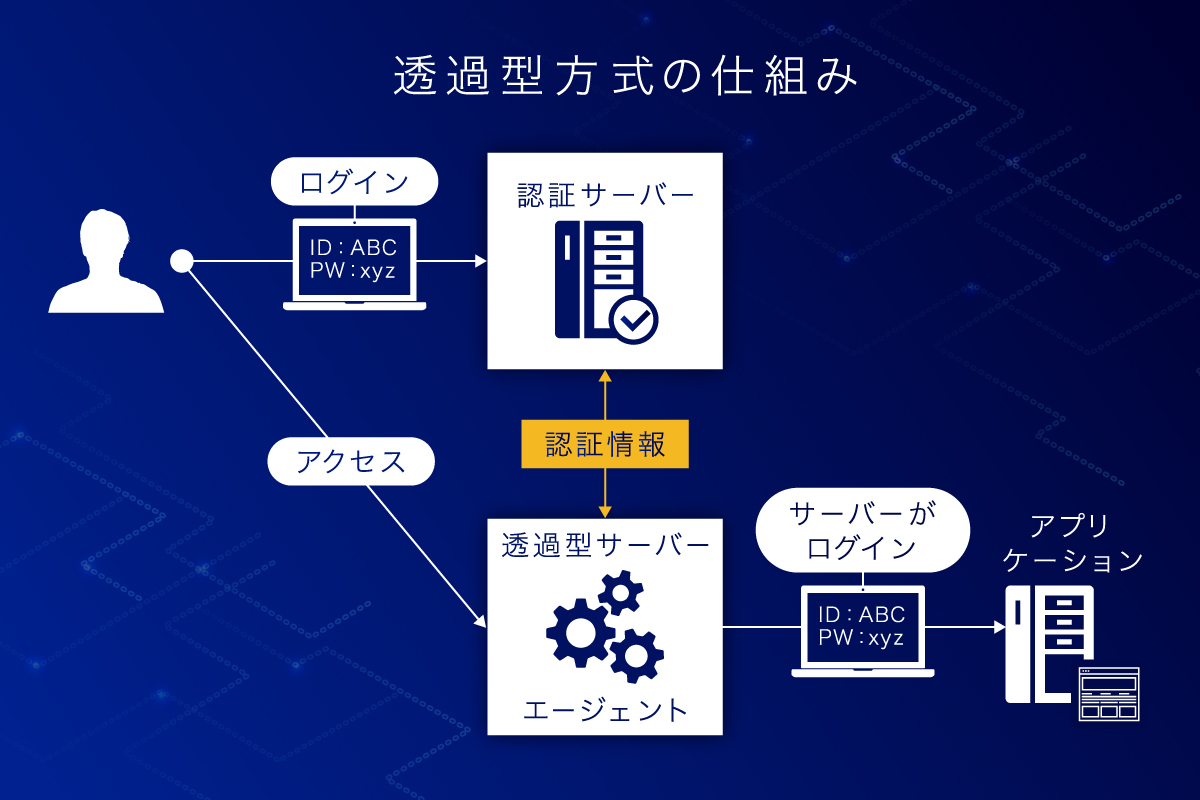

透過型方式

透過型方式とは、ユーザーがシステムにアクセスするときのみ、ログイン情報を送付する認証方式のことを指します。ネットワーク構成の変更が不要であるため、どのような端末やブラウザにも対応可能です。ただし、透過型認証に対応したサーバやエージェントを用意しなければいけないのが難点です。

エージェント方式

エージェント方式とは、アプリケーションサーバやWebサーバに、エージェントモジュールをインストールする認証方式です。シングルサインオンの際に、エージェントが認証サーバと連携し、ユーザーのログイン情報を受け取ることでログインを可能とします。

サーバへのアクセス集中による負荷にも強く、また既存のネットワーク環境をそのまま活用できるメリットがあります。しかし、対象のシステムすべてにエージェントをインストールしなければならず、また随時アップデートをしなければならない難点もあります。

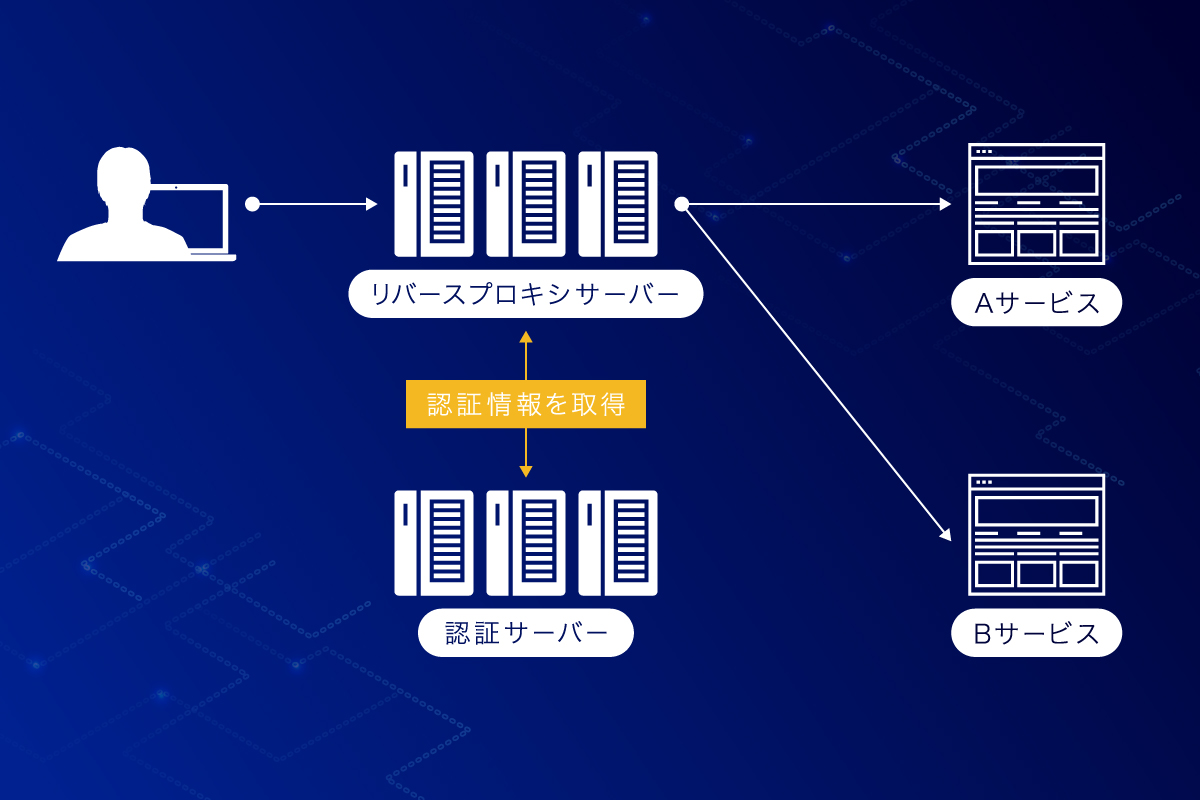

リバースプロキシ方式

リバースプロキシ方式とは、システムと認証サーバの間にリバースプロキシと呼ばれるサーバを介してシングルサインオンを行う認証方式のことです。 リバースプロキシ方式では、各システムに専用エージェントを導入する必要がないため、導入の手間やコストを抑えられます。

ただし、対象のシステムに直接アクセスさせず、すべてリバースプロキシ経由になるようにするネットワーク構築が求められるほか、リバースプロキシに負荷が集中しないよう、ロードバランサーを設置する必要があります。

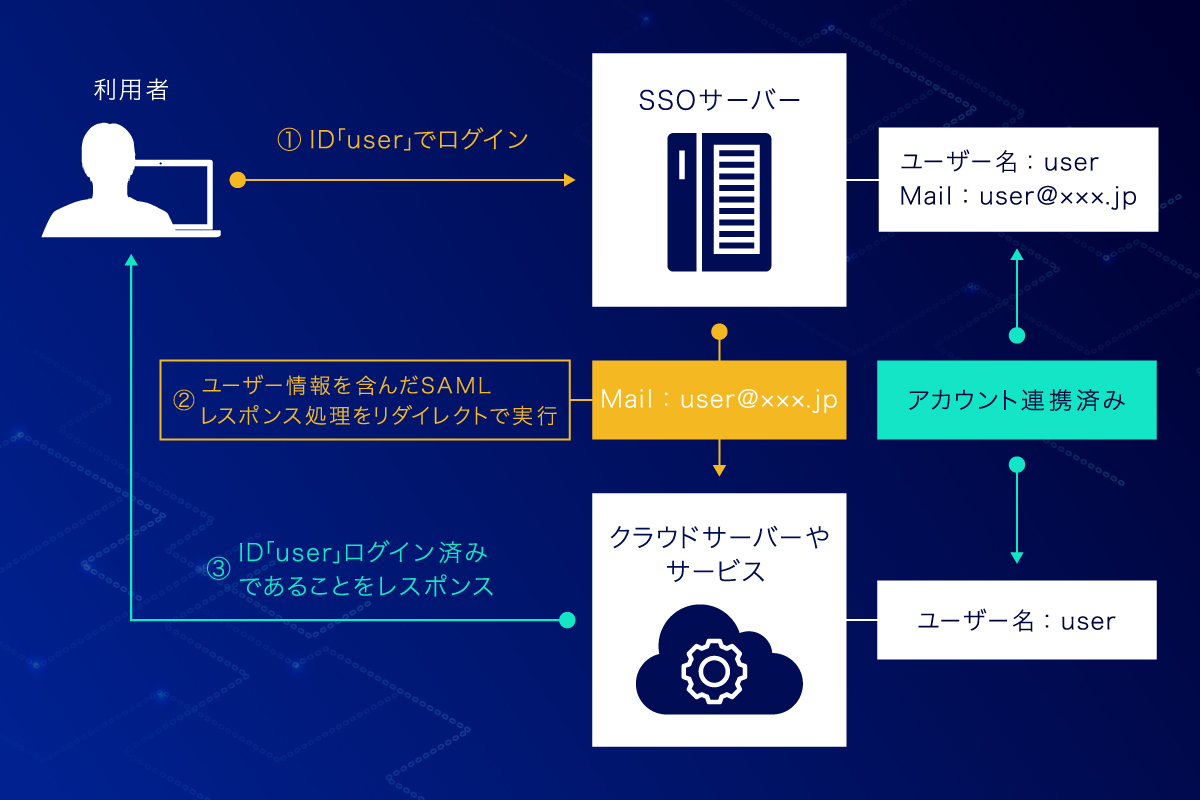

フェデレーション(認証連携)方式

フェデレーション方式とは、複数のサービスを利用する際に、すでに別のシステムで認証されているログイン情報を利用して連携する仕組みのことを指します。主にクラウドサービス間で使用されます。

SAMLやOpenID Connectなど標準プロトコルを用いるだけで導入が可能です。また、クラウドサービス間での認証情報のやり取りにパスワードが用いられないため、セキュリティ面でも優れています。ただし、標準プロトコルに対応したクラウドサービスは国内でも少ないのが現状です。

SAML認証とは?

フェデレーション方式で最も使われる標準プロトコルです。SAMLとは「Security Assertion Markup Language」の略で、構成要素である「IdP(Identity Provider)」と「SP(Service Provider)」を利用して、認証します。

シングルサインオン(SSO)のメリット

シングルサインオンを利用すると、アカウントの運用負荷を軽減でき、利便性が増すだけでなく、セキュリティリスクの低減にもつながります。

利便性の向上

通常、アプリケーションやシステムを利用する場合、IDパスワードの入力をしてログインする必要があります。業務上使用するアプリケーションやシステムが多いほど、IDパスワードの管理は煩雑になります。

しかし、シングルサインオンを導入すれば、1つのIDパスワードで複数のアプリケーションやシステムを利用できるため、IDパスワードの管理や入力の手間を格段に減らし、業務効率の改善につなげることができます。

アカウントの一元管理が可能となる

アプリケーションやシステムの利用においては、従業員が各自でIDやパスワードの管理を行う必要があります。使用するアプリケーションやシステムが増えるほど、IDやパスワードの紛失による再発行や、ログイン連続失敗によるアカウントロック解除といった業務が発生し、情報システム部門やヘルプデスクのリソース逼迫につながるでしょう。

シングルサインオンを導入すれば、従業員1人につき、アカウント1つとなって、アカウントの一元管理が可能となります。従業員は、IDとパスワードの管理の手間が減り、紛失や間違いなどのリスクがなくなり、結果としてIT部門の負担も少なくなります。

セキュリティリスクの低減

管理すべきIDやパスワードが増えると、管理業務の負荷を減らすために、パスワードをabcや1234といった単純な英数字の羅列にする、メモや付箋に書き記すといったずさんな管理をしがちです。簡易的なIDパスワードを狙ってハッキングするのは、従来から存在する王道の手段ですが、2022年現在でもメジャーな手法とされています。

Microsoftが発表したレポート「Digital Defense Report 2022」によれば、実に1秒につき921件発生しているとされており、パスワードに対する攻撃は、前年比で74%も増加していると報告しています。また、狙われたアカウントは、単純なパスワードであるだけでなく、強力な認証手段を持っていなかったとしています。

シングルサインオンを利用すれば、それぞれ別々のサービスやアプリケーションでIDパスワードの管理が不要になるほか、多要素認証などの設定も1つで済むため、多大な管理コストをかけることなく、セキュリティを強化できます。

シングルサインオン(SSO)のデメリット・課題

利便性の向上や、セキュリティリスクの低減などを実現できるシングルサインオンですが、認証システムが停止すると、ログインできなくなるリスクを孕んでいたり、不正アクセスの被害が拡大したりする危険性もあります。

認証システムが停止すると、ログインできなくなる

シングルサインオンの認証システムが停止すると、認証連携しているすべてのシステムにログインができなくなってしまいます。

その結果、業務の停止や遅滞、場合によってはクレームや死亡事故などの事態に陥ります。特に、多くの人命に関わる医療システムや、多くの企業に影響を及ぼす金融システムなどにおいては、可用性が求められるでしょう。

不正アクセスにおける被害拡大の危険性

1つのIDパスワードで複数のシステムに認証できることがシングルサインオンの最大のメリットですが、入口を突破できてしまえば、すべてのシステムに不正アクセスできてしまうリスクも孕んでいます。

堅牢なIDパスワードの設定はもちろん、ワンタイムパスワード、多段階認証、多要素認証などを導入するなど万全なセキュリティ対策を講じましょう。

シングルサインオン(SSO)システム・製品の導入のポイント

シングルサインオンシステムや製品を導入する際に検討したいポイントは、認証方式、システム連携、導入形態、導入実績/サポート体制、導入・運用コストの5つになります。

認証方式

先に述べた5つの認証方式にはそれぞれ特徴があります。例えば、エージェント方式や透過型方式はネットワーク構成を変更せずに導入できますし、レガシーシステムを使用している場合は、代理認証方式がおすすめです。

自社が抱える課題や、保有システムなどを踏まえ、どの認証方式が良いか検討しましょう。

システム連携

シングルサインオンの目的は、システムやアプリケーションの一元管理です。

一部のシステムでしか連携できなければ、導入のメリットは低くなってしまいます。ビジネスチャットツール、Web会議システム、勤怠管理システム、SFA、ERP、会計ソフトなどのクラウドサービスだけでなく、社内システムとも連携が可能かチェックしましょう。

導入形態

シングルサインオンの導入形態には、主に「オンプレミス」「クラウド(IDaaS)」の2種類があります。細かい機能に関しては製品によって異なるため一概に言えませんが、オンプレミスは自社のローカル環境下でシステム構築や運用を行うため、システム変更や更改など柔軟性にも優れています。

一方、クラウドはオンプレミスと比較すると初期費用が安く、導入までの期間も比較的短いです。また、災害などの非常事態に備えて堅牢なデータセンターによってデータが保管されているため、万が一の際のデータバックアップも万全です。

それぞれの特徴を考慮しつつ、どの形態が自社にマッチするか検討しましょう。

導入実績/サポート体制

シングルサインオンを選定する際は、導入実績も確認しましょう。特に、同業種で導入実績があるかチェックしておくと良いです。もし、社内に専任担当者がいない場合は、実績豊富かつサポートが手厚い製品を選ぶと安心でしょう。

導入コスト・運用コスト

導入初期費用やランニングコストを抑えたいのであれば、クラウド型がおすすめ。しかし、機能が導入サービスで決められており柔軟性が低く、セキュリティ面も導入サービスに依存するためサービス選定が重要になります。

どのような機能を使うか、プランを選ぶかによって運用コストが変わるため、各製品のプランを入念に比較・検討し、導入を決定しましょう。

まとめ

シングルサインオンは、利便性の向上やセキュリティリスクの低減などのメリットが得られますが、システム障害時には、シングルサインオンで認証連携しているシステムすべてにログインできなくなったり、不正アクセスの被害を拡大させてしまったりするリスクもあります。メリットとデメリットを鑑みたうえで導入を検討すると良いでしょう。

※この記事はこちらのサイトに記載の情報を元に制作しております。

コメント