企業内でITシステムが利用されるようになった一方で、不正アクセスなどのセキュリティ対策の重要性が以前よりも増しています。

しかしながら、次のように悩まれている企業担当者も多いのではないでしょうか。

「セキュリティを強化したいが、どのような手口で不正アクセスされるのかいまいちわからない」

「不正アクセスを防止するための予防方法について知りたい」「不正アクセスされた時の対策方法を知りたい」

そこで本記事では、不正アクセスで警戒すべき手口や事前に行える防止策、被害にあった後の対策方法について詳しく解説いたします。

こちらの記事を読めば、不正アクセスへの対策方法を正しく理解し、自社のセキュリティ力を高められますので最後までお読みください。

監修者

Capy株式会社ホワイトハッカー

例年ラスベガスで行われている世界最大のハッカーのイベントBlack Hatに登壇している。

IPA(情報処理推進機構)が運営する産業サイバーセキュリティセンターにて非常勤講師として中核人材向けのITセキュリティを教えている。

不正アクセスの主な手口とは

不正アクセスの対策を講じる上では、まず具体的な手口を知っておかなければなりません。

しかしながら、昨今は非常に種類が多くなっているため、ここではその中でも特に代表的な5つに絞って解説していきます。

- 脆弱性を狙った攻撃

- マルウェア感染

- フィッシングサイト

- ソーシャルエンジニアリング

- パスワードリスト攻撃

自社の大切な情報を守るためにも、きちんと押さえておきましょう。

脆弱性を狙った攻撃

導入している基幹システムに脆弱性がある場合、不正アクセスのターゲットになり得るでしょう。

脆弱性とは、情報管理やオペレーションなどを統括するシステムの設計ミス、あるいは外部からの侵入経路になるような不具合であり、最も警戒すべきポイントの1つです。

不正アクセスされた場合は、自社のウェブサイトがウイルス拡散の発信源として悪用されるだけでなく、「セキュリティが甘い企業」というイメージもつくリスクがあります。

当然、機密情報なども攻撃者の意のままに持ち出されることから、セキュリティソフトを導入するなどの最低限効果的な対策を講じておかなければなりません。

マルウェア感染

見知らぬメールやWebサイトを閲覧し、ファイルダウンロードを行う際にマルウェアに感染することがあります。

マルウェアは、英語で悪意を意味する「マリシャス」と「ソフトウェア」を組み合わせた造語となっており、特定のデバイスに対して攻撃を行うソフト・プログラムを指しています。

比較的古くから用いられている不正アクセスの手口であり、以下のように種類も豊富です。

- トロイの木馬:健全なデータを装ってシステム内部に入り込み、ホストの指令に基づいてデバイスを不正に操作する。

- ウイルス:感染したプログラムの設計自体を改ざんし、増殖してさらに他のデバイスへ拡散する。特定の媒体を必要としないタイプをワームと呼ぶ。

上記は、事前に判別できれば恐れるに足りませんが、健全に見えるアプリやサイトに接続しただけで感染するタイプも多く、メールの添付ファイルに仕込まれているケースも少なくありません。

フィッシングサイト

近年はフィッシングサイト(実在する業者を装った偽のサイト)を用いた不正アクセスも主流化しつつあり、ネットリテラシーが低い層がターゲットになりやすい傾向です。

具体的な手口としては、URLを記載したSNS・メール・ショートメールなどを送り、個人情報やクレジットカード番号を聞きだす形となります。

警戒していればブロックできる一方、大手ECサイトといった利用頻度が高いサービスの名を語り、サイトの内容まで巧妙に似せているためつい流れ作業で入力してしまった、というケースも少なくありません。

参考:フィッシングサイトの対策はどうする?被害例やとるべき対策を紹介 | NTTコミュニケーションズ 法人のお客さま

ソーシャルエンジニアリング

ソーシャルエンジニアリングとは、ネットワークなどを介さずオフラインでパスワードなどを盗みだす手口です。

- 社員の名を語り特定の情報を電話で聞きだす

- スマホやパソコンを死角から覗き盗み見る

- 社内のゴミ箱から機密情報が書かれた紙を回収する

また、シュレッダーにかけた重要書類も、つなぎ合わせれば簡単に内容が判別できてしまうため、できる限り細切れにするかペーパーレスの運用に切り替えた方が良いでしょう。

参考:ソーシャルエンジニアリングの対策|社員・職員全般の情報セキュリティ対策|企業・組織の対策|国民のための情報セキュリティサイト | 総務省

パスワードリスト攻撃

パスワードリスト攻撃は、何かしらの手段を駆使してパスワード・IDを入手した上で、Webサイトのログイン画面から不正にアクセスを行うサイバー攻撃の1つです。

ここまで解説した手口で盗み取られたパスワードは、複数のシステムを対象とした「リスト攻撃」に悪用される可能性があります。

具体的には、Aというサイトで使っているパスワードをB、C、Dと別のシステムにも試行する手法であり、同じ文字列を複数のサービスで使いまわしている方は絶好のターゲットになるでしょう。

住所や電話番号はもちろん、クレジットカード情報まで盗まれてしまうため、普段から警戒心を持っておく必要があります。

参考:パスワードリスト攻撃とは?被害事例や攻撃の手口、すぐにできる対策を紹介

不正アクセスを防止するための対策7つ

ここからは、不正アクセスの防止に繋がる7つの対策を解説します。

1つでも多く取り入れて、セキュリティ性の高い環境を構築してください。

| 不正アクセス防止策 | 特徴 | 防止できる不正アクセス |

|---|---|---|

| ワンタイムパスワードの利用 | 一定時間ごとにパスワードが発行され、複数回パスワードを使用することを防ぐ。 | パスワードリスト攻撃、ソーシャルエンジニアリングなど |

| ソフトウェアの更新 | OSや導入しているアプリケーションの定期更新。 | 脆弱性を狙った攻撃、マルウェア感染など |

| 不要なサービスの停止 | 不要なアプリケーションやサービスの停止や削除、フィルタリングなどをする。 | 脆弱性を狙った攻撃、マルウェア感染など |

| IDS・IPSの導入 | IDS…不正侵入を検知し、管理者へ通知する。 IPS…不正侵入を防止する。 サーバやネットワーク全般を広く保護する。 | OSやWebサーバーの脆弱性を狙った攻撃、マルウェア感染など |

| WAFの導入 | 外部からの不審なアクセスを監視し、ネットワークを介した不正からアプリケーションを保護する。 | 脆弱性を狙った攻撃、マルウェア感染など |

| パスワード伝達方法のルール化 | パスワードを漏洩させないための社内ルールをもうける。 | パスワードリスト攻撃、ソーシャルエンジニアリングなど |

| ログイン方法の複雑化 | パスワードの複雑化や画像と二段階認証、CAPTCHA認証などを導入してログイン情報の割り当てによる不正アクセスを防ぐ。 | パスワードリスト攻撃、ソーシャルエンジニアリングなど |

ワンタイムパスワードの利用

ワンタイムパスワードとは、SMSや認証アプリを特定のシステムと連携させて、ログイン時に一回使い切りの文字列を配信する仕組みです。

ワンタイムパスワードを利用することで、情報漏洩リスクの高いサービスや、ID発行などの本人確認機能のあるサービスなどのセキュリティを向上させることができます。

昨今は金融機関やGoogle関連サービス、証券会社なども取り入れており、所定の手続きを経た本人しか使えないことから、なりすましに対する強い抑止力になるでしょう。

ただし、ユーザー側の作業が増えたり、デバイスの乗っ取りのリスクがあるなど、利用する上での課題もある点には注意が必要となります。

参考:不正アクセスを防ぐ「ワンタイムパスワード」とは?利用シーンやSMSを使った発行方法まで解説

ソフトウェアの更新

自社のPCで利用しているOSやビジネスアプリケーションの定期的な更新によって、脆弱性を狙った攻撃を防ぐことが可能です。

iOSやWindowsといったOSでは、頻繁にアプリケーションのアップデートを実施しており、最新版に更新することで、セキュリティ性やユーザビリティを高められるでしょう。

そして、新しいセキュリティパッチも欠かさずにインストールするのがおすすめであり、日々進化する不正アクセスの手口にも抜け目なく対応することができます。

セキュリティパッチとは、ソフトウェアのセキュリティホールや脆弱性を修正するために、ソフトウェアベンダーが定期的に発行する修正プログラムをいいます。

ただし、セキュリティパッチの更新は、端末の再起動やファイルの格納といった複数の工程が必要となるため、社員が多い場合は事前にマニュアルを配信して個別対応を削減した方が効率的です。

参考:ソフトウェアを最新に保とう|基本的な対策|一般利用者の対策|国民のための情報セキュリティサイト | 総務省

不要なサービスの停止

普段あまり使っていないサービスはこまめに停止して、プログラムが古く脆弱性が高まっているものは即時無効化した方が良いでしょう。

接続しているサービスが多いと、それだけ不正アクセスの余地を与えてしまうことになります。

まずは現在サーバー上で動作しているサービスを確認したうえで、利用していないサービスは停止するようにしましょう。

IDS・IPSの導入

ネットワークやサーバへの異常な通信や不正なアクセスを検知・防御するためには、不正侵入防止に役立つIDS(不正侵入検知システム)とIPS(不正侵入防止システム)をセットで導入するのがおすすめです。

不正アクセスを防止するためのセキュリティシステム「ファイアウォール(Firewall)」では対応できなかったOS/Webサーバーの脆弱性を突いた攻撃を、IDSとIPSで防ぐことができます。

ただし、IDSは異常動作の通知に留まる一方、IPSに関しては対象の通信を即時シャットアウトしてしまうので、業務に支障がでないようにきちんとセットアップしてください。

参考:IDS・IPSとは?攻撃を防ぐ仕組みや役割、導入の選定ポイントを紹介|ICT Digital Column 【公式】NTTPCコミュニケーションズ

WAFの導入

データベースに対する攻撃であるSQLインジェクションには、WAFの導入がおすすめです。

SQLインジェクションとは、アプリケーションの脆弱性により本来の意図とはちがう不当な「SQL」文が作成されてしまい、「注入(injection)」されることによって、データベースのデータを不正に操作される攻撃のことです。

サイバー攻撃の中でも特に被害件数が急増している手口であり、脆弱性があるアプリケーションが狙われています。

そこでおすすめなのが、アプリケーションへの流入をシグネチャとして解析する「WAF(Web Application Firewall)」です。

サーバやネットワーク全般を広く保護するIDS・IPSとちがい、WAFはwebアプリケーションの守備に特化しています。

WAFには、アプライアンス型、ソフトウェア型、クラウド型の3種類が存在し、企業のサーバー環境や利用予算によって最適なソリューションを選ぶ必要があります。

先ほど触れたセキュリティソフトと組み合わせることで、より幅広い不正アクセスに対応できるため、ぜひ導入してみてください。

参考:WAFとは?セキュリティ対策に必要な理由や種類、導入効果を解説

おすすめWAF製品比較15選|選び方や各製品の導入実績を紹介!

パスワード伝達方法のルール化

ソーシャルエンジニアリングを防ぐためにも、社内でのパスワード伝達方法には一定のルールを設ける必要があります。

たとえば、以下のようなルールを設けて社内で共有すれば、オフラインでの情報漏洩は防げる可能性が高いです。

- どれだけ緊急でも電話で重要情報のやり取りはしない

- パスワードの入力時は周囲に気を配る、または横見防止の保護フィルムを貼る

- 機密書類はシュレッダーにかけた後、正規契約した収集業者にだけ引き渡す

また、たとえ社内であってもむやみに機密情報を口に出さず、第三者に聞かれないようにミーティングルームに移動するなどの対策をするよう社内に呼びかけましょう。

ログイン方法の複雑化

パスワードリスト攻撃などによるなりすましに備えて、端末やシステムのログイン方法はできるだけ複雑にした方が良いでしょう。

たとえば、パスワードの文字列を長くして記号や数字などを混ぜたり、画像と二段階認証を導入するとより複雑性が増してセキュリティ強化になります。

また、サイトの問い合わせや商品購入フォームからの不正ログインを防ぐためには、人間とマシンを判別する「CAPTCHA認証」の導入が有効です。

参考: パスワードリスト攻撃とは?被害事例や攻撃の手口、すぐにできる対策を紹介

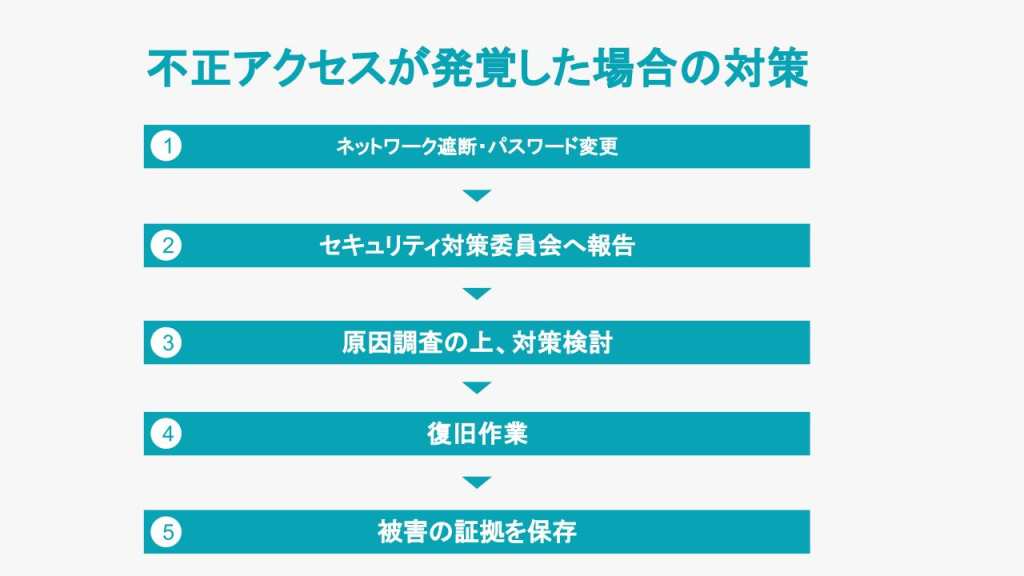

実際に不正アクセスをされてしまった場合の5つ対策ステップ

未然に不正アクセスを防ぐだけではなく、万が一被害を受けた場合の対処法についても知っておく必要があります。

ここからは、不正アクセスされてしまった後の対策を5つのステップに分けて確認していきましょう。

少しでも被害を食い止められるよう、ぜひ参考にしてください。

1: ネットワーク遮断・パスワード変更

不正アクセスが発覚した場合は、まず攻撃者からサーバーを隔離するために、ネットワークをシャットアウトしましょう。

そして、パスワードの改ざん・盗難が進行する前に、重要度が高いものを優先的に変更していってください。

また、サーバー上の他のサービスでも同じパスワードを使用している場合は、それらのサービスでもパスワードの変更が必要です。

このとき、端末ごとに対処するのではなく、情報システム部などに依頼して一括対応した方がスピーディーに進められます。

2: セキュリティ対策委員会へ報告

不正アクセスによる被害拡大が防止できたら、実害を把握するために専門部署へ情報を展開しましょう。

一定以上の運営規模であれば、情報セキュリティ委員会などの全社横断的な管理組織が設けられているはずです。

「抜き取られた情報」「データの重要度」を明確にし、被害が及ぶ顧客に対してパスワード変更や金融サービスの利用停止といった連絡を行ってください。

例えば、クレジットカードの情報の中でも、「名義人」「クレジットカード番号」などの個人特定のしやすい情報が抜き取られた場合には、クレジットカード利用者に被害が及ぶことになります。

3: 原因調査の上、対策検討

外部への対応が済んだ後は、不正アクセスの原因箇所を特定していきましょう。

たとえば以下のような情報を整理すれば、原因に該当しそうな行動が特定しやすいです。

- 社員がアクセスしたウェブサイトの履歴

- IDやパスワードの保管先

- 基盤システムやソフトウェアのバージョン確認

- ウイルススキャンを全社で行い、マルウェアの種類などを特定

一方、あまり時間をかけすぎると復旧作業に遅れがでてしまうため、もし原因が見つからない場合は、複数の仮説を立てて対策を検討してください。

4: 復旧作業

ここまでで解析できた原因を基に、被害対象となったシステムの復旧作業を行います。

日頃から外部ソースへデータを保管しておけば、比較的スピーディーに完結するため、セキュリティ対策の一環として実施しましょう。

また、具体的な復旧手順をパターン化してスタッフに配布すれば、より効率的に進められますが、可能な限り正確な情報を発信するためにも、ステップ3と同時に行うのがおすすめです。

5: 被害の証拠を保存

不正アクセスの被害を受けた際は、今後の分析だけでなく法的にも有効な証拠を残しておきましょう。

社内のシステムが破壊されたことによる損害、あるいは顧客への被害額が大きい場合などは、管轄のサイバー犯罪相談窓口や警察署へ報告すれば、再発防止のサポートを受けられる可能性があります。

今後ターゲットになり得る企業への注意喚起も実施してもらえるため、ぜひ検討してみてください。

まとめ

不正アクセスは、企業だけでなく顧客に対しても損害が及ぶ行為であり、担当者はあらかじめ対策を講じなければなりません。

しかし、近年は手口が巧妙化して種類も増えているため、漠然とした知識では十分な効果は得られないでしょう。

そこでおすすめなのが、以下7つの防止策です。

- ワンタイムパスワードの利用

- ソフトウェアの更新

- 不要なサービスの停止

- IDS・IPSの導入

- WAFの導入

- パスワード伝達方法のルール化

- ログイン方法の複雑化

そして、万が一不正アクセスされても、適切なステップを踏んで対処すれば、被害を最小限に留められます。

担当者として自社のセキュリティ強化を検討しているのなら、ぜひ本記事を参考に、効果的な対策を実施してみてください。

不正アクセス対策に関するよくあるご質問

不正アクセス対策に役立つQ&Aをまとめています。

Q.不正アクセスのリスクが高い業界や業種はどこですか?

A.金融業、医療業界、Eコマース、ITサービス業など、機密性の高いデータを扱う業界は特に不正アクセスのリスクが高いとされています。これらの業界では、データの価値が高いため、攻撃者にとって魅力的なターゲットとなります。

Q.不正アクセス対策としての従業員教育の重要性は?

A.従業員教育は、不正アクセスを防ぐための重要な要素です。従業員がフィッシング攻撃やソーシャルエンジニアリングに対する認識を持ち、適切なセキュリティ対策を実行できるようにすることで、リスクを大幅に軽減できます。

Q.不正アクセスを受けた際の法的対応はどうすればよいですか?

A.不正アクセスを受けた場合、速やかに法的対応を行うことが重要です。これは、法的責任の確認や証拠保全、被害報告の準備に関わります。企業は、専門の弁護士やセキュリティ専門家と連携し、適切な対応を取ることが求められます。

Q.不正アクセスが発生した場合のどのように顧客対応すればいい?

A.不正アクセスによって顧客情報が流出した場合、迅速かつ誠実な対応が求められます。顧客への早期通知と、被害を最小限に抑えるための具体的なサポートを提供することが、信頼回復に繋がります。

Q.不正アクセスによるデータ損失を防ぐ方法は?

A.定期的なデータバックアップは、不正アクセスによるデータ損失を防ぐ重要な対策です。バックアップは、複数の場所に保管し、定期的に復元テストを行うことで、万が一の事態に備えます。